Las empresas son vulnerables a sufrir un posible ataque cibernético a través de los dispositivos IoT implementados en las instalaciones. A pesar de tomar medidas para garantizar la seguridad de la organización, a veces se pasan por alto algunas cuestiones básicas, que en la mayoría de los casos suceden por desconocimiento, algo que los ciberdelincuentes aprovechan. Por ello, el Instituto Nacional de Ciberseguridad (Incibe) ha lanzado una guía de recomendaciones de seguridad para las empresas.

Bajo el título ‘Seguridad en la instalación y uso de dispositivos IoT’, Incibe ofrece una visión a las organizaciones sobre cuáles son las amenazas cibernéticas existentes y cómo se pueden evitar para obtener unos dispositivos IoT más seguros.

La guía de Incibe se divide en cinco apartados que abarcan desde una explicación sobre qué son los dispositivos IoT hasta varias medidas de seguridad y recomendaciones básicas para llevar a cabo. Además, hace un repaso de las amenazas más comunes y explica de qué manera se puede vulnerar el sistema.

Amenazas y vulnerabilidades

Esta guía tiene como objetivo concienciar y prevenir a las organizaciones sobre el uso y la seguridad de los dispositivos IoT, ya que un posible ataque a estos sistemas puede provocar graves daños a la empresa.

Por ejemplo, se habla del robo de información a través de los conocidos bots o zombis, así como la posibilidad de sufrir un bloqueo de los dispositivos o no tener accesibilidad a ellos, lo que podría ser un ataque ransomware. También están los casos donde las empresas se ven obligadas a pagar por recuperar la información robada, o bien, pueden llegar a sufrir una venta de información a su competencia.

Para prevenir estos ciberataques es necesario conocer cuáles son los denominados vectores de ataque, es decir, los métodos o accesos con los que el atacante consigue su objetivo. Uno de los más comunes es el fallo de implementación de los sistemas, al no segmentar correctamente la conexión a Internet de los dispositivos, facilitando una vía de acceso a los hackers.

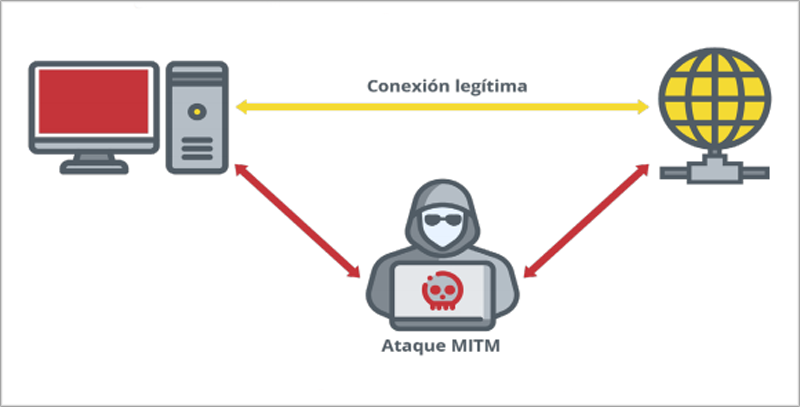

En un fallo de implementación puede aparecer la figura conocida como ‘hombre en medio’ (MitM), que consiste en que el ciberdelincuente consigue un acceso a la red local o LAN donde se ubica el dispositivo IoT o receptor. Hay dos tipos de MitM: el pasivo, que solo accede a la información sin modificarla; y activo, que no solo intercepta el tráfico, sino que además lo modifica.

Otros vectores conocidos son los accesos a las plataformas de administración, las vulnerabilidades en el software, el uso de las configuraciones por defecto, el acceso físico al dispositivo o el engaño al propio usuario.

Medidas y recomendaciones

Pero la guía también proporciona pautas de seguridad. Por un lado, ofrece medidas para reducir los riesgos ante un intento de ciberdelincuencia, a través de la protección tanto del dispositivo como de la información gestionada por la propia organización. Por otro lado, y para completar las medidas de seguridad, se establecen 12 recomendaciones para el uso de estos dispositivos en la empresa.

Dentro de las medidas de protección destacan la seguridad de acceso al propio dispositivo IoT a través de la modificación de las configuraciones por defecto. Si el dispositivo permite la creación de perfiles de usuario con privilegios de administrador, se recomienda eliminar la configuración por defecto y hacer una nueva.

La guía marca determinadas pautas a la hora de generar un nuevo usuario como evitar nombres genéricos y utilizar contraseñas robustas a través del uso de mayúsculas, minúsculas, números, símbolos y con un mínimo de ocho caracteres, aunque se recomiendan más.

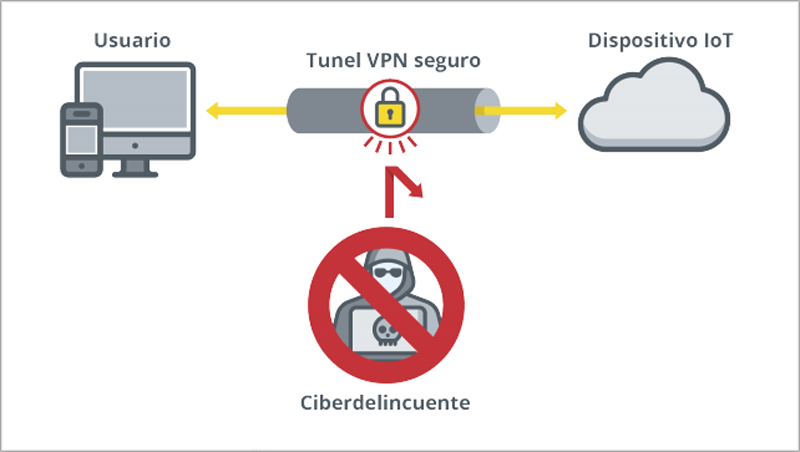

Otro punto importante es el cifrado de la información, que varía en función de la procedencia de ésta. Por ejemplo, en el caso de Internet es recomendable aplicar al protocolo HTTPS, mientras que si se utiliza una comunicación no cifrada se puede optar por las redes privadas o VPN, que son más seguras.

Por otro lado, las actualizaciones y los parches de seguridad de los softwares son clave para evitar ciberataques en los sistemas, ya que solucionan problemas de vulnerabilidades detectados. Es importante que las actualizaciones se realicen desde la página oficial del fabricante, para evitar la instalación de actualizaciones falsas que puedan ser desarrolladas por los propios ciberdelincuentes.

Pero no toda la seguridad está relacionada con el software, también con el estado físico de los dispositivos como, por ejemplo, garantizar la integridad de la cubierta protectora del ordenador o revisar el estado de los puertos USB para verificar que no han sufrido manipulaciones que puedan dañar el equipo.

Los usuarios también juegan un papel importante en la seguridad de los dispositivos IoT, ya que una buena formación a los empleados permitirá una buena práctica, ayudando a mejorar la protección del sistema.

Otras recomendaciones

Por último, la guía de Incibe, ofrece a modo de resumen 12 recomendaciones básicas para utilizar cualquier sistema IoT de una empresa. Entre estas pautas destaca el uso de los aparatos IoT necesarios para realizar el trabajo, no utilizar aquellos sistemas que envíen información a servidores externos o aplicar la seguridad perimetral como cortafuegos, entre otras acciones.

La protección de los datos, la seguridad de los dispositivos IoT y la formación de los usuarios son elementos que garantizan tanto la seguridad como la privacidad de las personas y de las organizaciones. La guía ‘Seguridad en la instalación y uso de dispositivos IoT’ de Incibe muestra que con unas sencillas pautas rutinarias se pueden reducir los intentos de ciberataques.