La seguridad y la confiabilidad en los ecosistemas de IoT están adquiriendo más importancia para garantizar la privacidad de los dispositivos, de los usuarios y de la información gestionada. En base a esto, el proyecto Autonomous trust, security and privacy management framework for IoT (Arcadian-IoT) ha trabajado para ofrecer un marco innovador, avanzado y sólido encargado de gestionar la confianza, la seguridad y la privacidad de los sistemas de IoT.

Para ello, Arcadian-IoT apuesta por una privacidad descentralizada, transparente y controlable por los propios usuarios en tres casos de uso reales: monitorización de la infraestructura de la red, seguimiento de pacientes con cáncer, y emergencia y vigilancia mediante drones e IoT.

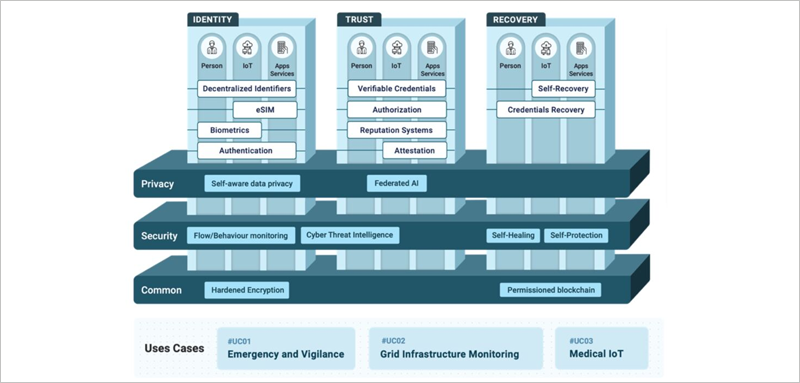

El marco Arcadian-IoT se basa en tres planos horizontales: privacidad de datos, seguridad de los componentes y almacenamiento descentralizado a través de la tecnología blockchain (considerado el plano común), así como en tres planos verticales: gestión de la identidad, confianza y recuperación. Cada uno de estos planos tiene una función específica dentro de la seguridad del ecosistema de IoT, pero todos ellos están relacionados e interconectados.

Protección de los datos confidenciales

Respecto a la funcionalidad de cada uno de los planos, el plano de privacidad proporciona funcionalidades para preservar la privacidad de los datos confidenciales o sensibles que involucran a las entidades o personas, e incluye los componentes de privacidad de datos autoconsciente (SADP) e inteligencia artificial federada (IA Federada).

El componente privacidad de datos autoconsciente (SADP) permite a los usuarios definir y hacer cumplir sus propias políticas de privacidad. Este componente aprovecha técnicas de cifrado avanzadas y algoritmos de preservación de la privacidad para garantizar que los datos del usuario permanezcan seguros y privados, incluso frente a amenazas cibernéticas sofisticadas.

Este sistema proporciona a los usuarios las herramientas para definir y hacer cumplir activamente sus preferencias de privacidad a través de una gestión de políticas sofisticada. Para ello, utiliza módulos de vanguardia para imponer el cifrado o la anonimización de datos basados en atributos y sugiere políticas de privacidad basadas en criterios definidos por el usuario y escenarios de datos similares. Al integrar tecnologías avanzadas, como Open Policy Agent (OPA) para la toma de decisiones y Envoy Proxy para la aplicación de políticas, SADP mejora el control del usuario sobre la privacidad de los datos.

En cuanto a la integración de la IA Federada, se permite el procesamiento seguro y eficiente de los datos en múltiples dispositivos IoT sin la necesidad de centralizar el almacenamiento de datos. Al distribuir la carga computacional y garantizar que los datos permanezcan localizados, la IA Federada mejora tanto la seguridad como la eficiencia de las redes de IoT, haciéndolas más resistentes a los ataques y fallas.

Seguridad cibernética del ecosistema de IoT

Todas las características de seguridad cibernética necesarias para la monitorización, la prevención, la gestión y la recuperación del sistema se concentran en el plano de seguridad, comprendiendo los componentes de monitorización del flujo de red, monitorización del comportamiento, inteligencia sobre amenazas cibernéticas, autoprotección de red, autoprotección de dispositivos IoT y autoreparación de red.

En el caso de los componentes de monitorización del flujo de red y monitorización del comportamiento, Arcadian-IoT ha utilizado algoritmos de aprendizaje automático de última generación para analizar tanto el tráfico de la red como el comportamiento del dispositivo, identificando anomalías y posibles violaciones de seguridad antes de que puedan causar un daño significativo. Esta detección y mitigación de las amenazas cibernéticas se producen en tiempo real.

El componente de monitorización del flujo de red ofrece avances significativos en seguridad de red para infraestructuras IoT y 5G. Esta innovación amplía las capacidades de los sistemas de detección de intrusiones de red para identificar de manera integral los ataques DDoS en toda la red 5G.

Al integrarse con sistemas existentes y admitir una amplia gama de redes (incluidas las redes tradicionales IP, superpuestas y de operadores móviles), el componente combina versatilidad y cobertura. Su arquitectura de subcomponentes duales también cuenta con un agente de monitorización de flujo de seguridad especializado, lo que mejora la granularidad y la eficacia de la detección.

Además, su interfaz North Bound extendida facilita el análisis detallado de los ataques, lo que ayuda a tomar acciones de mitigación rápidas. Este componente no solo eleva la postura de seguridad de diversos entornos de red, sino que también garantiza una protección sólida contra una variedad de amenazas cibernéticas, lo que marca un avance crucial en la protección de los ecosistemas 5G e IoT.

Uso de la tecnología blockchain para el intercambio de datos

Respecto al plano común, este incluye dos componentes que proporcionan funcionalidades comunes, como el cifrado reforzado y la cadena de bloques (blockchain) autorizada. Al incorporar la tecnología blockchain, se garantiza que todos los intercambios de datos dentro del ecosistema de IoT sean seguros y verificables. Esta tecnología no sólo mejora la confianza entre los dispositivos de IoT, sino que también proporciona un medio confiable para rastrear y auditar los flujos de datos, mejorando así la integridad general del sistema.

Entre las innovaciones clave de red de blockchain, se incluyen la estructura permisionada para el acceso controlado, un alto rendimiento y un enfoque empresarial, así como la integración con contratos inteligentes y aplicaciones descentralizadas (dApps), operaciones descentralizadas y transparentes sin una autoridad central y mecanismos para garantizar la privacidad y la seguridad.

La red blockchain está construida sobre Hyperledger Fabric 2.5, conocido por su arquitectura modular, rendimiento y soporte para funciones orientadas a la privacidad. Comprende múltiples nodos pares para la tolerancia a fallas e integridad de datos, con contratos inteligentes personalizados que facilitan la publicación y verificación seguras de objetos de datos de Arcadian-IoT.

Una de las características del marco Arcadian-IoT es su énfasis en la seguridad centrada en el usuario. El marco incluye interfaces y herramientas fáciles de usar que permiten a las personas administrar fácilmente su configuración de privacidad y monitorizar la seguridad de sus dispositivos IoT. Este enfoque en el empoderamiento del usuario es un compromiso de Arcadian-IoT de crear entornos de IoT seguros y transparentes que respeten la autonomía y la privacidad del usuario.

Planos verticales

Respecto a los planos verticales, el plano de identidad gestiona las diversas identidades, por ejemplo, personas o dispositivos, a través de los identificadores descentralizados, eSIM para almacenamiento seguro de identidad y autenticación, y tecnologías biométricas, lo que garantiza una identificación confiable en diversas condiciones.

El plano de confianza implementa mecanismos de gestión de confianza a través de credenciales verificables, certificación remota, autorización basada en red y un sistema de reputación para establecer y mantener la confiabilidad entre las entidades dentro del ecosistema de IoT.

Por último, el plano de recuperación aborda la recuperación de datos y credenciales con componentes de recuperación automática y recuperación de credenciales, lo que facilita el acceso a los datos y acciones de recuperación seguras, que cumplen con las políticas de protección de datos.