Comunicación presentada al III Congreso Edificios Inteligentes:

Autor

- Michael Sartor, Secretario Técnico, Asociación KNX España

Resumen

En sus inicios hace más de 25 años, los sistemas HBES controlaban funciones de muy poco riesgo, como p.ej. iluminación, persianas o climatización. Pero hoy en día se manejan también parámetros de mayor riesgo, como p.ej. el código para activar o desactivar una alarma. Además, teniendo en cuenta que la comunicación a través de internet o Wifi es hoy por hoy una práctica habitual, la vulnerabilidad de los sistemas HBES es un factor a considerar. Existen una serie de medidas muy simples para impedir, o al menos dificultar, el acceso no autorizado a un sistema HBES, sobre todo si se trata de un bus cableado. No obstante, KNX ha dado un paso más allá para aquellas instalaciones de muy alto riesgo. Para ello ha ampliado su protocolo de comunicación con el sistema KNX Secure, que permite encriptar los telegramas parcialmente (en instalaciones sin conexión externa) o en su totalidad (con comunicación vía IP). De esta forma, ningún intruso puede acceder o manipular una instalación basada en el estándar mundial KNX.

Introducción

Cuando aparecieron en el mercado los primeros sistemas de control de viviendas y edificios, hace más de 25 años, su principal objetivo era simplificar la instalación eléctrica, reduciendo el tendido de cables (y por supuesto el costo asociado). La seguridad en la transmisión de datos se limitaba a asegurar que un telegrama salía correctamente del emisor, se transportaba correctamente a través del medio de comunicación (por ejemplo un bus cableado), y que el receptor lo recibía correctamente, es decir, podía leer y entender el contenido de dicho telegrama. En aquel entonces, nadie hablaba de hackers o cyberseguridad, en primer lugar porque aún no existían, y en segundo lugar porque los datos transmitidos no contenían ninguna información de riesgo. Lo más habitual era encender, regular o apagar las luces, subir o bajar las persianas, regular los sistemas de climatización (calefacción, aire acondicionado, ventilación), y poco más.

Pero hoy en día, un sistema moderno de control y automatización de viviendas y edificios incorpora muchísimas más funciones, tales como contactos de ventanas y puertas, videoporteros, sistemas de alarmas, sistemas de control de acceso, detectores de presencia, estaciones meteorológicas, y mucho más. No hace falta decir que algunos de estos dispositivos manejan «datos» muy sensibles, por ejemplo el código de acceso a un edificio. Si además se tiene en cuenta que a lo largo de los años se han incorporado nuevos medios de comunicación, por ejemplo comunicación inalámbrica (radiofrecuencia) y sobre todo comunicación por Wifi o internet, la vulnerabilidad de los sistemas HBES es un factor a considerar.

En este artículo se muestran tres diferentes niveles de soluciones para impedir, o al menos dificultar, el acceso no autorizado a un bus de comunicación, y por ende, que un hacker ni pueda leer los telegramas transmitidos, ni inyectar telegramas malintencionados para sabotear una instalación.

Práctica vs teoría

Pero antes de entrar en materia, pongamos los pies en el suelo. Sí, es verdad que en teoría cualquier sistema de comunicación puede ser hackeado (véase por ejemplo WhatsApp, Facebook, iPhone, Visa, o la propia CIA), sobre todo si la comunicación se realiza por internet. Por ello, también un sistema HBES que usa internet es vulnerable a ser hackeado. En teoría.

Y también es verdad que en los últimos años han aparecido publicaciones que informan, por ejemplo, sobre un hacker que ha conseguido acceder a un bus de comunicación KNX en un hotel de lujo en China, o en otro caso, un ladrón ha podido entrar a una vivienda a pesar del sistema de seguridad instalado, ya que pudo deshabilitar ese sistema a través de KNX. Pero seamos sinceros: ¿cuántas instalaciones existen en el mundo, sean residenciales o terciaras? Varios Millones, ¿verdad? ¿Y cuántos casos de acceso no autorizado ha habido en los últimos años? ¡Bastante pocos! Con ello no queremos desdramatizar, en absoluto, el problema, pero sí sería conveniente estudiar caso por caso qué medidas de seguridad son realmente necesarias. Porque los dos casos reales que hemos mencionado se podrían haber evitado con unas medidas más bien simples, y los veremos a continuación.

Medidas simples para impedir el acceso al bus

Las medidas que se mencionan en este capítulo pueden ser quizás «demasiado simples», sobre todo si el lector es un profesional de la instalación. No obstante, hay muchas instalaciones donde se observa que ni siquiera se han tomado estas mínimas medidas de precaución para evitar el acceso a un bus de comunicación. Por lo tanto, aconsejamos tener en cuenta las siguientes recomendaciones siempre:

Medidas mediante configuración / programación KNX

Las siguientes medidas ofrece el propio estándar KNX, bien por una configuración y distribución adecuada de los dispositivos, teniendo en cuenta aspectos de seguridad en la comunicación, o bien por soluciones que ofrece el software ETS, la única herramienta que se necesita para diseñar una instalación KNX.

En caso del Par Trenzado (Twisted Pair TP)

Se aconseja evaluar la posibilidad de instalar todos aquellos dispositivos ubicados en áreas de poca vigilancia (p.ej. en el exterior, parkings, lavabos, almacén, etc.) en una línea independiente. Las tablas de filtro en los acopladores de línea evitan que un hacker tenga acceso a toda la instalación.

En caso de la Línea de fuerza (Power Line PL)

Se recomienda el uso de filtros electrónicos. Gracias a estos filtros se pueden limitar las señales entrantes y salientes.

En caso de comunicación IP a través de Ethernet

Se recomienda usar para los sistemas de automatización de edificios siempre una red LAN o WLAN independiente, con su propio hardware (acopladores, enrutadores, etc.). Además, se deberían usar los mecanismos de protección conocidos para redes IP (Filtros MAC, Encriptación del WLAN (WPA2), cambiar y ocultar SSID, etc.).

En caso de comunicación IP a través de Internet

Se debe analizar si es realmente necesario tener una conexión permanente abierta a través de internet. En todo caso habría que asegurar que el acceso a la instalación KNX sea a través de conexiones VPN (requiere enrutador o servidor con funcionalidad VPN).

Otra posibilidad es el uso de soluciones dedicadas de fabricantes específicos (por ejemplo, aquellos que permiten un acceso https).

Para todas las instalaciones

La herramienta ETS (Engineering Tool Software) permite establecer varios niveles de contraseñas, sea para el proyecto completo, o para las unidades de acoplamiento al bus de los dispositivos KNX.

KNX Secure: la seguridad total de KNX

Con los tipos de medidas sugeridos en los capítulos anteriores ya se podrán conseguir instalaciones con un muy alto nivel de seguridad. La premisa de estas medidas es siempre dificultar, y a poder ser impedir, el acceso no autorizado al bus de comunicación.

Para aquellos casos donde el integrador y/o propietario de la instalación son de la opinión que estas medidas, para su caso particular, no son suficientes, KNX ha desarrollado una medida adicional, denominada KNX Secure, que dejará a cualquier hacker fuera de combate. Se trata de una ampliación del estándar KNX que permite encriptar los telegramas, y se ofrece en dos niveles:

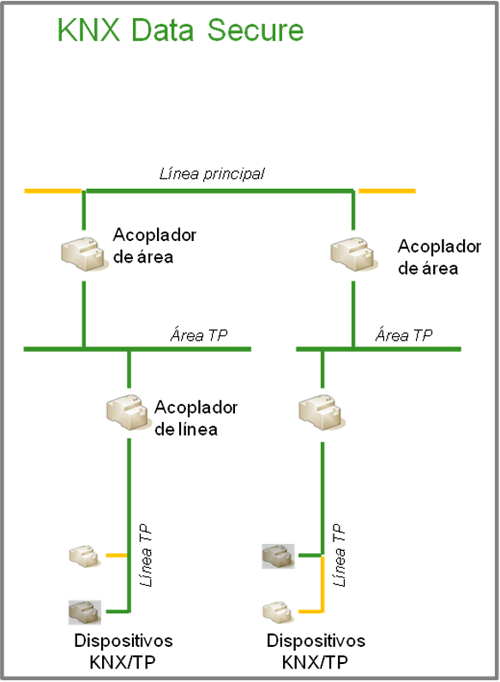

KNX Data Secure

En aquellas instalaciones donde se requiere «sólo» una seguridad dentro de la propia instalación, se pueden instalar dispositivos KNX con la funcionalidad KNX Data Secure. El dispositivo emisor encripta el telegrama KNX parcialmente, lo envía a través del bus, y el dispositivo receptor lo desencripta. Con ello se consigue una comunicación segura entre todos los dispositivos con la funcionalidad KNX Data Secure.

Dispositivos con y sin esa funcionalidad pueden convivir sin problema alguno en una misma instalación. Para que ello sea posible se encriptan en esta modalidad sólo los datos útiles del telegrama, mientras que el resto de la información (sobre todo el ID del emisor y receptor(es)) queda abierta.

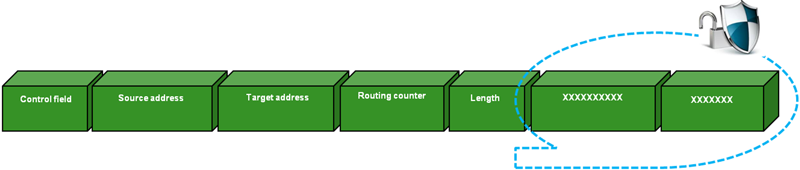

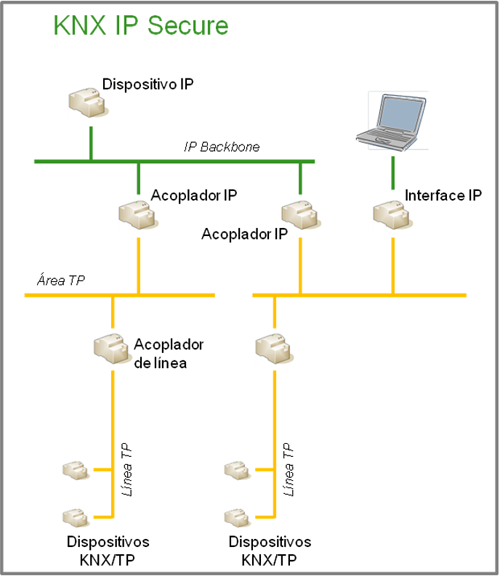

KNX IP Secure

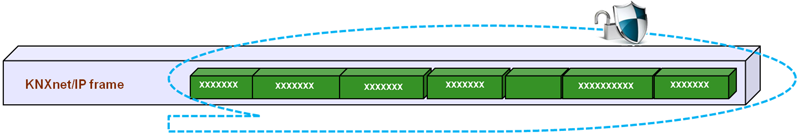

En aquellos proyectos donde hay que enviar telegramas KNX a través de internet es posible instalar acopladores con la funcionalidad KNX IP Secure. En este caso, dado que la comunicación es entre acoplador emisor y acoplador receptor, no es necesario dejar los IDs de los dispositivos individuales abiertos. Dicho de otra forma, en esta modalidad, el telegrama que viaja a través de internet es encriptado en su totalidad, lo que impide que una persona no autorizada pueda leer el contenido del telegrama, pero tampoco inyectar un telegrama malintencionado dado que el receptor lo rechazaría.

KNX Secure

En una instalación KNX pueden convivir KNX Data Secure y KNX IP Scure en paralelo, consiguiendo así una comunicación segura no sólo dentro de la instalación, sino también a través de internet.

Para ambas modalidades, KNX usa el algoritmo de encriptación AES128 según el estándar ISO/IEC 18033-3, usado por ejemplo por bancos para sus transacciones financieras. Se trata de una clave con una longitud de 128 bit, y para la encriptación se usan varios métodos: sustitución de bytes, cambio de filas, mezcla de columnas, AddRoundKey, etc.

Conclusión

Cualquier sistema que usa un medio de comunicación es susceptible a ser hackeado, sobre todo si estamos hablando de una comunicación a través de internet. KNX no es una excepción. No obstante, con una serie de medidas más o menos simples se puede reducir el riesgo en la inmensa mayoría de las instalaciones. Pero también para aquellos proyectos donde, a pesar de todo, existe realmente un riesgo, KNX ofrece una solución que hace imposible que una persona no autorizada pueda leer datos o manipular los telegramas enviados a través de un bus, e incluso internet.

Referencias

http://knxsecure.knx.org